Межсетевой экран для защиты корпоративной и промышленной сети: специфика выбора

Функции и разновидности МСЭ

Межсетевые экраны – это широкая линейка программных или программно-аппаратных средств, предназначенных для анализа и фильтрации сетевого трафика и защиты от несанкционированного доступа к защищаемому ресурсу из внешней сети. В инфраструктуре предприятия они могут иметь различную специфику использования в зависимости от особенностей построения сети, необходимого уровня защиты информационной системы (ИС), востребованного функционала, актуальных протоколов передачи данных и других факторов.

Так, Федеральная служба по техническому и экспортному контролю РФ (ФСТЭК) в информационном сообщении «Об утверждении методических документов, содержащих профили защиты межсетевых экранов» разделяет МСЭ на пять типов по профилям защиты: тип «А» применяется на физической границе (периметре) ИС или между физическими границами сегментов ИС; тип «Б» применяется на логической границе (периметре) ИС или между логическими границами сегментов ИС; тип «В» применяется на узле (хосте) ИС; тип «Г» применяется на сервере, обслуживающем сайты, веб-службы и веб-приложения, или на физической границе сегмента таких серверов (это решения, известные как WAF, Web Application Firewall); тип «Д» применяется в автоматизированной системе управления технологическими или производственными процессами (АСУ ТП).

Одновременно с этим ФСТЭК в информационном сообщении «Об утверждении Требований к межсетевым экранам» выделяет шесть классов защиты МСЭ в соответствии с требованиями к защищенности государственных информационных систем и автоматизированных систем управления. Чем выше класс защиты МСЭ, тем более высокие требования предъявляются к нему. Так, в информационных системах, содержащих сведения, составляющие государственную тайну, необходимо применять только межсетевые экраны, соответствующие 3, 2 и 1 классам защиты. Что касается WAF и межсетевых экранов для промышленных сетей (то есть типов «Г» и «Д»), – для них актуальны только 4, 5 и 6 классы защиты.

По этим двум критериям ФСТЭК выдает сертификаты соответствия МСЭ. Например, сертификат ИТ.МЭ.А4.ПЗ означает, что данный межсетевой экран соответствует типу «А» и классу защиты 4.

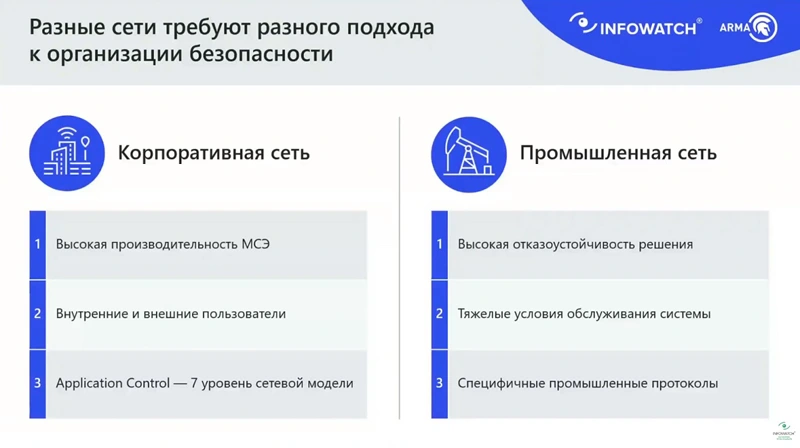

В корпоративной и промышленной сети – разные подходы к организации безопасности.

Скрин из презентации InfoWatch

С точки зрения технологического развития в настоящее время наиболее актуальными являются межсетевые экраны нового поколения (Next Generation Firewall, NGFW), которые отличаются от решений предыдущего поколения гораздо более широкой функциональностью: например, наличием в своем составе средства предотвращения вторжений (IDS/IPS), поддержки виртуальных частных сетей (VPN) и других компонентов. Фактически NGFW стали стандартом современных межсетевых экранов.

Требования к МСЭ для корпоративной сети

Выбор МСЭ для корпоративных (класс «А») и промышленных (класс «Д») сетей обусловлен особенностями построения и работы этих сетей в организации. Так, корпоративная сеть, как правило, должна обладать высокой производительностью, а межсетевые экраны – пропускать большой объем трафика. При этом к защищаемым корпоративным ресурсам имеют доступ множество внутренних сотрудников и внешних пользователей, поэтому для этих МСЭ часто критически важна фильтрация на уровне приложений (Application Control), то есть на седьмом уровне сетевой модели OSI.

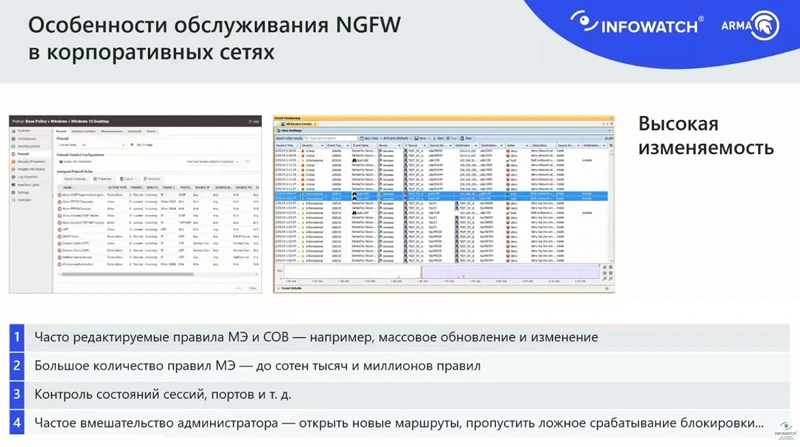

Особенности обслуживания NGFW в корпоративной сети.

Скрин из презентации InfoWatch

В типовой схеме корпоративной сетевой инфраструктуры чаще всего головной офис связан с удаленными офисами через VPN-туннели. Оборудование, подключенное к этой сети, отличается разнообразием: это могут быть персональные компьютеры, ноутбуки и мобильные устройства пользователей, серверное оборудование, сетевые устройства (коммутаторы, маршрутизаторы), облачные решения, инфраструктурные компоненты (принтеры и т. д.), а также компьютеры удаленных сотрудников. Все эти устройства могут представлять собой различного вида угрозы. Многие пользователи при подключении к внутренней инфраструктуре работают с критической информацией – коммерческой тайной, персональными данными и т. д. Кроме того, постоянно модифицируется и обновляется набор корпоративных приложений.

«Особенность обслуживания межсетевых экранов в корпоративных сетях, в первую очередь, связана с их частой изменяемостью. Речь идет о постоянных изменениях используемых приложений, массовом обновлении правил системы обнаружения вторжений, большом количестве правил в межсетевых экранах. Есть инфраструктуры, в которых используются десятки миллионов правил. Также важно контролировать состояние сессий, портов и других компонентов системы. Администратор тщательно мониторит работу подобных МСЭ, видит все события, оценивает, какие доступы были заблокированы из-за ложного срабатывания, какие можно разрешить. К нему постоянно приходят сотрудники и просят предоставить доступ в сеть – например, для работы из дома», – комментирует Антон Соложенко.

Антон Соложенко, руководитель отдела технического сопровождения продаж InfoWatch ARMA.

Фото: InfoWatch

Требования к МСЭ для промышленной сети

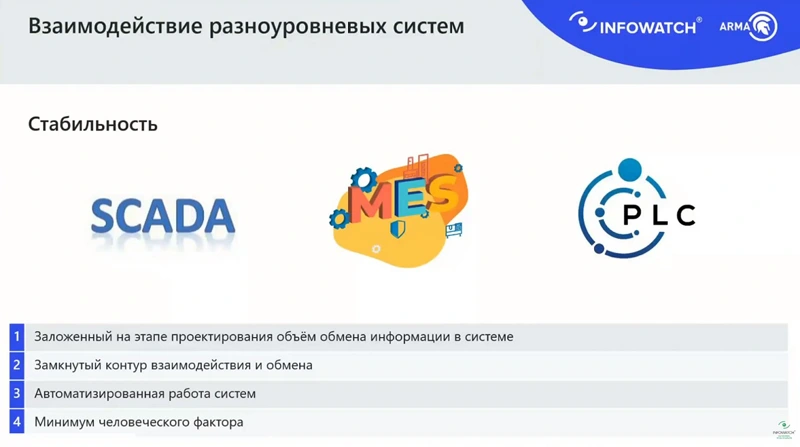

Промышленная сеть, наоборот, более статичная, чаще всего изолированная, строится на этапе проектирования информационной системы, а значит, новые приложения в ней появляются крайне редко. Однако она требует максимальной отказоустойчивости, а ее обслуживание сопряжено с дополнительными сложностями: например, установка новой версии МСЭ, добавление новых сигнатур и другие процедуры чаще всего возможны только в рамках остановки деятельности предприятия.

Кроме того, в промышленных сетях используются специфичные протоколы (PROFINET, Modbus, Profibus, CAN, HART, EtherCAT, Industrial Ethernet и т. д.), которые так же могут подвергаться различного рода угрозам. Среди них – протоколы, связанные с работой определенного оборудования (например, S7 Communication работает на уровне программируемых логических контроллеров Siemens), стандартизированные решения (МЭК 61850, МЭК 104, Modbus и др.), а также протоколы, которые используются в разных системах для взаимосвязи устройств или нескольких АСУ ТП между собой (например, OPC UA – Unified Architecture of OPC).

«Важно помнить, что сегменты АСУ ТП чаще всего являются объектами критической информационной инфраструктуры, каждый из них обеспечивает работу определенного технологического процесса, остановка которого критична. Именно поэтому важно обеспечивать их надежную защиту. Такие системы мало изменяются со временем, их работа автоматизирована, с минимальным влиянием человеческого фактора. Замкнутый контур позволяет практически устранить их взаимодействие с внешним миром. Но полностью изолированных систем не бывает. Иногда в компаниях уверены, что никакой межсетевой экран им не нужен, так как у них изолированный контур промышленной сети. Но в рамках аудита в нем вдруг выявляется какая-то незадокументированная линия, «проброшенная» в корпоративный сегмент – например, линия системного администратора, которому нужно удаленно подключаться, чтобы обслуживать серверы. Или в нем могут быть найдены различные USB-модемы, подключенные к серверам, по которым пользователи предоставляют доступ специалистам вендора, обслуживающего АСУ ТП. Такие примеры далеко не единичные», – замечает Антон Соложенко.

Особенности взаимодействия систем в промышленной сети.

Скрин из презентации InfoWatch

Компетенции InfoWatch ARMA и перспективы развития рынка NGFW

Подразделение InfoWatch ARMA реализует комплексный подход к созданию системы кибербезопасности для промышленных предприятий. В состав решения InfoWatch ARMA входят единый центр управления системой защиты InfoWatch ARMA Management Console, промышленный межсетевой экран нового поколения InfoWatch ARMA Industrial Firewall и средство защиты рабочих станций InfoWatch ARMA Industrial EndPoint. В связке они полностью закрывают потребность заказчика в автоматизированном управлении безопасностью предприятия с минимальными затратами человеческих ресурсов.

InfoWatch ARMA создает решения для защиты промышленных сетей АСУ ТП с 2018 года. Центральный принцип, лежащий в основе разработок компании, заключается в четком понимании приоритетных сценариев их использования. Так, стандартные решения для защиты рабочих станций довольно ресурсоемкие, требуют большого объема хранилища и оперативной памяти, чего не всегда возможно достичь на промышленных компьютерах. С учетом данной специфики разрабатывается продукт InfoWatch ARMA Industrial EndPoint: он имеет функционал, необходимый для АСУ ТП, и решает главные задачи: создает замкнутую среду, защищает программное приложение, управляющее системой, и блокирует установку сторонних программ.

Для промышленных предприятий важно централизованное управление всеми компонентами защиты АСУ ТП, простота их эксплуатации с минимальными затратами ресурсов. Именно эти потребности лежат в основе Центра управления системой защиты InfoWatch ARMA Management Console. Помимо выполнения ключевых функций защиты, он позволяет управлять инцидентами и администрировать продукты в рамках единой экосистемы, что сильно упрощает работу специалиста по ИБ.

Таким образом, к разработке многофункционального межсетевого экрана NGFW для защиты корпоративных сетей промышленных предприятий специалисты InfoWatch ARMA подошли, уже обладая большим опытом в данной сфере и пониманием ее специфики. По словам экспертов InfoWatch, разработка высокопроизводительного (со скоростями в десятки гигабит в секунду при полной нагрузке) универсального NGFW, подходящего для всех отраслей, в ближайшие сроки невозможна ввиду целого ряда причин: отсутствия необходимой компонентной базы, ресурсоемкого тестирования, дорогостоящей сертификации и других.

С другой стороны, развивая принцип приоритетных сценариев, можно заметить, что универсальный NGFW нужен, по сути, ограниченному кругу заказчиков, остальным же по-прежнему важна специфика. Например, банкам требуется продвинутый и расширенный функционал межсетевого экрана по web-фильтрации, который не актуален для промышленного сектора.

Российский и глобальный рынок NGFW динамично развивается. В InfoWatch ARMA идет работа в направлении перевода межсетевого экрана на российские аппаратные платформы, увеличения его производительности, расширения функционала по мониторингу и отчетности и возможностей интеграции с другими продуктами, усиления инструментов детектирования, анализа и фильтрации, а также в направлении сервиса и логистики. Отдельным трендом на российском рынке эксперты называют применение VPN ГОСТ.

Сегодня промышленный межсетевой экран InfoWatch ARMA Industrial Firewall зарекомендовал себя на рынке как один из наиболее эффективных в своем классе. Рассмотрим подробнее его функциональность и преимущества.

InfoWatch ARMA Industrial Firewall: основные возможности

InfoWatch ARMA Industrial Firewall – промышленный МСЭ класса NGFW, который обеспечивает основной функционал мониторинга и фильтрации трафика, содержит дополнительные компоненты, такие, как система обнаружения вторжений, а также имеет широкие возможности настройки.

InfoWatch ARMA Industrial Firewall инспектирует следующие протоколы: Modbus TCP, Modbus TCP x90 func. code (UMAS), S7 Communication, OPC DA | OPC UA, IEC 60870-5-104, IEC 61850-8-1 MMS, IEC 61850-8-1 GOOSE, KRUG, ADS TCP | ADS Ethercat и другие.

Особенности InfoWatch ARMA Industrial Firewall.

Скрин из презентации InfoWatch

Встроенная система обнаружения вторжений InfoWatch ARMA Industrial Firewall находит и блокирует вредоносное ПО, компьютерные атаки и попытки эксплуатации уязвимостей ПЛК на сетевом и прикладном уровне. Она содержит предустановленную базу решающих правил для АСУ ТП и ГОСТ-VPN и предоставляет администраторам возможность самостоятельно дополнять ее собственными пользовательскими правилами для максимальной защиты конкретных АСУ ТП. Функция фильтрации пакетов промышленных протоколов позволяет добиться детального разбора трафика до уровня команд и их значений, настроить автоматическую блокировку вредоносных пакетов в трафике или информационных потоков от источника угрозы.

«Глубокая инспекция промышленных протоколов позволяет нам заглянуть вглубь промышленного трафика, заблокировать нелегитимные действия или информацию. Если мы говорим про специфические протоколы, то, например, в сети энергетической компании мы можем обеспечить передачу необходимой информации в вышестоящие организации через МЭК 104. Для энергетиков важна передача данных оператору единой энергетической системы, при этом взаимодействие должно быть максимально безопасным, и здесь мы соответствующим образом обеспечиваем ее на уровне технологии VPN. У нас неограниченные возможности по работе IPSec, мы можем выстраивать IPSec-туннели не только между межсетевыми экранами ARMA, но и между МСЭ от ARMA и сторонними решениями, в том числе иностранными. На базе OpenVPN мы можем выстраивать туннели, в том числе, и с «ГОСТовыми» алгоритмами шифрования на базе сертифицированного СКЗИ наших партнеров, компании «Криптоком». Они будут защищены как по требованиям регулятора, так и с точки зрения в принципе безопасности самой системы», – поясняет Антон Соложенко.

Варианты установки InfoWatch ARMA Industrial Firewall в промышленную сеть.

Скрин из презентации InfoWatch

Существует несколько вариантов установки межсетевого экрана InfoWatch ARMA Industrial Firewall в промышленную сеть.

Первый вариант – на стыке корпоративного и промышленного сегмента, когда организации необходимо изолировать промышленную систему от корпоративного сегмента но при этом обеспечить минимально необходимую передачу данных между ними: например, взаимодействие с ERP, в которой идет учет произведенной продукции.

Второй вариант – на стыке двух промышленных систем, чтобы обеспечить необходимую защиту передачи информации из одной подсистемы в другую. В этом случае, если, например, оператор второй системы попытается управлять первой системой, которая ему не подчиняется, его действия будут заблокированы.

Третий вариант – защита на уровне программируемого логического контроллера. Это достаточно редко применяемый, но важный сценарий. Критичные системы и уровни ПЛК, такие, как системы автоматического пожаротушения, системы управления работой определенного цеха (например, управление реакторами на атомных станциях и т. п.) важно защищать отдельно.

Четвертый вариант – использование МСЭ в качестве анализатора трафика, когда МСЭ работает обособленно, а не является точкой разрыва технологического сегмента. Такой сценарий важен для систем и узлов, где критичным является быстродействие. МСЭ получает копию трафика с сетевого оборудования АСУ ТП, анализирует его с помощью встроенной системы обнаружения вторжений, в том числе на уровне промышленных протоколов, и выдает рекомендации оператору о потенциальных уязвимостях.

Пятый вариант – использование МСЭ для обеспечения удаленного подключения к промышленной сети пользователей, объектов (таких, как нефтеперекачивающая станция) или специалистов технической поддержки (вендоров АСУ ТП или ПЛК). Так, доступ техподдержки к промышленной сети необходимо обеспечивать только через защищенные каналы – VPN, соответствующий требованиям шифрования по ГОСТ.

В 2021 году МСЭ от InfoWatch был сертифицирован ФСТЭК по профилю защиты типа «Д» четвертого класса – ИТ.МЭ.Д4.ПЗ. Это означает, что данное решение может применяться, в том числе, на значимых объектах КИИ: АСУ ТП, ГИС до 1 класса защищенности включительно и ИС до 1 уровня защищенности включительно. «Наличие сертификата ФСТЭК подтверждает возможности работы нашего продукта в промышленной среде и дает нашим заказчикам дополнительную гарантию надежности», – уверен Антон Соложенко.